Tutorial baseado no texto “Safety First!” da Tactical Tech.

Traduzido e adaptado por Anicely Santos e Pedro Henrique, em maio de 2023.

Mantenha-se digital, física e psicologicamente seguro e ciente dos riscos potenciais em todos os momentos, adotando algumas boas práticas e ferramentas básicas para manter suas fontes humanas, você mesmo e suas evidências protegidas

Considere a segurança como algo que você precisa planejar e pensar. Não apenas isso, mas como algo que pode lhe dar uma visão de como os traços de dados digitais e físicos podem expor informações. Segurança não deve ser uma lista de verificação simples que você precisa marcar antes de prosseguir com sua investigação. Se você pensa em segurança como uma lista de verificação, pode acabar tendo uma falsa sensação de segurança.

Aqui, focaremos nos princípios e etapas básicas que você precisa considerar antes de começar a coletar informações, verificar e investigar mais detalhadamente online e offline. Dominando o básico, você poderá avançar e adotar mais técnicas e ferramentas de segurança que potencializem sua proteção.

Não amplie os danos

Ao conduzir suas pesquisas e ações, sempre leve em consideração como você pode aumentar o impacto positivo e reduzir o potencial impacto negativo nas pessoas com as quais trabalha, nos problemas que investiga e em si mesmo. Isso é uma aplicação do princípio de ‘Do No Harm’ (‘Não Cause Danos’ em tradução livre) e, como investigador (ativista, pesquisador, etc.), é essencial incorporá-lo em suas avaliações e decisões de forma contínua. Este princípio assume que todos os seus comportamentos e ações têm consequências de algum tipo, sejam eles positivos, negativos, ou ambos. A ideia é não causar mais riscos e/ou danos do que já existe.

Existe uma fórmula muito simples que você precisa ter em mente:

Ações + Comportamentos = Consequências

Atenha-se a isso ao planejar seu próprio trabalho e ao avaliar seu próximo passo. É uma fórmula essencial que ajuda a analisar as maneiras que nossas ações e comportamentos podem afetar a segurança e a condição de outros, de si mesmo e das informações com as quais trabalhamos.

O que você está protegendo?

A pergunta mais importante quando se trata de estar seguro é: “ O que exatamente você está protegendo?

A lista pode ser resumida da seguinte forma:

- Contatos – Pessoas com quem você se envolve (fontes, colaboradores, colegas, pessoas próximas, etc. ), cujas informações você acessou, coletou, usou e/ou armazenou.

- Você mesmo – É importante manter-se seguro para minimizar riscos e mitigar ameaças para si.

- Dados – As informações coletadas devem estar a salvo de acesso por terceiros sem consentimento ou autorização e devem ser recuperáveis em caso de perda, dano ou roubo.

Segurança Digital

Ao pensar em manter seus dados e informações seguros, você pode pensar em duas coisas separadas:

- Proteger seus dados para que não possam ser usados por um ator malicioso para causar danos ou uma violação à sua privacidade.

- Manter os dados seguros para que você possa recuperá-los caso estejam danificados ou perdidos.

Segurança digital é sobre proteger seus dados. Estes podem ser seus:

- Contatos

- Localização

- Senhas

- Hábitos digitais

Tais dados podem estar disponíveis em seus:

- Dispositivos

- Aplicativos

- Contas online

- Tráfegos na internet

Mas lembre-se que segurança não quer dizer apenas ferramentas. O que mais nos compromete não são as ferramentas técnicas que escolhemos, mas nosso comportamento. Mesmo com o uso de ferramentas altamente seguras, nós, como seres humanos, somos o ponto mais vulnerável e continuamos suscetíveis a violações.

Algumas coisas que se deve pensar:

- O que escolhemos compartilhar;

- Como nos comunicamos;

- No quê clicamos;

- Quais serviços online escolhemos;

- Com quem compartilhamos informações;

É importante observar que a segurança digital não é apenas a compreensão dos riscos, mas as etapas que se toma para mitigá-los. Pense nisto como um esporte coletivo, onde todos são dependentes uns dos outros. Se todos trabalharem coletivamente de forma consciente dos riscos e vulnerabilidades suscetíveis, tomar medidas para eliminar os danos será mais fácil.

Se alguém acessar seus dispositivos ou de outra pessoa que possua dados seus, as consequências de uma violação de dados são as mesmas, ainda que você tenha tomado todas as medidas para garantir sua segurança. Portanto, é importante prestar atenção às medidas de segurança que as outras pessoas estão tomando ao utilizar plataformas e serviços com os quais você interage.

Algumas práticas para ajudar a manter suas credenciais e dados seguros

Use senhas com frases longas

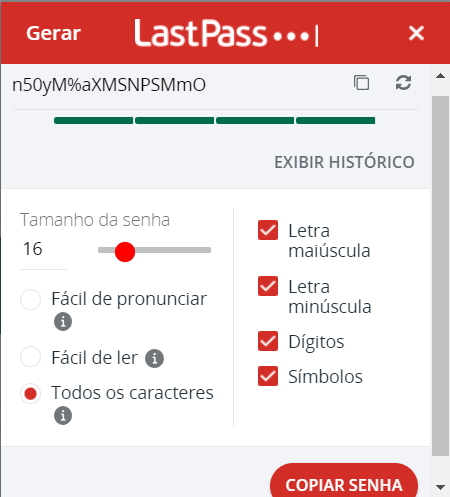

A chave para se conseguir uma senha considerada segura é ser longa, única e aleatória.

- Longa: quanto mais longa, mais difícil de adivinhar. No mínimo, deve conter 8 caracteres, mas o ideal seria entre 16 e 20.

- Única: as senhas utilizadas em cada site devem ser diferentes. Usar a mesma senha em vários sites é um grande risco à sua segurança.

- Aleatória: sua senha não deve seguir um padrão lógico. Evite números que significam algo para você (como seu aniversário ou endereço), letras ou nomes que possuam alguma relação com você.

Você pode estar se perguntando: “Mas como vou me lembrar de uma senha enorme?”. Pois é, você não vai! Quem vai lembrar a você é o gerenciador de senhas. Um gerenciador de senhas é basicamente um aplicativo cujo único objetivo é proteger suas credenciais de login e outros dados confidenciais. Nele, é possível, inclusive, gerar senhas com personalização de caracteres.

Alguns exemplos de gerenciadores de senha são LastPass, 1Password, Bitwarden, mas existem diversos outros.

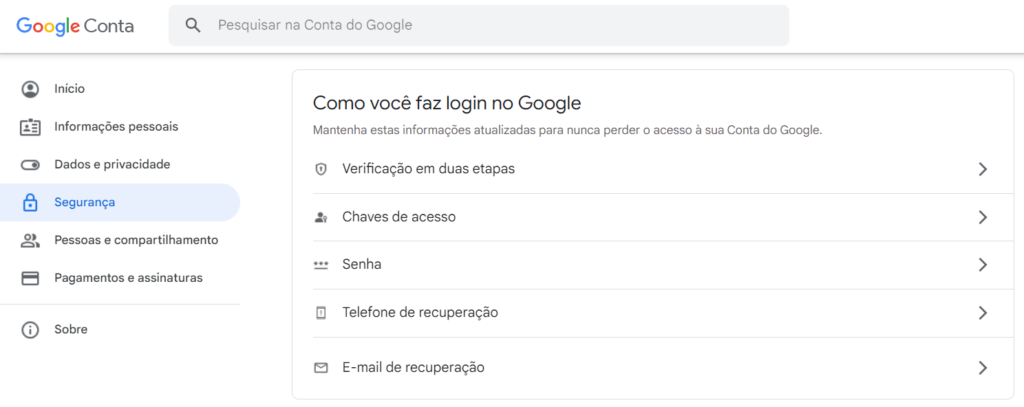

Utilize autenticação em dois fatores

Muitos sites permitem que se use mais do que apenas uma senha para provar a identidade. Um site pode enviar uma mensagem de texto, ligar para você ou solicitar que use um aplicativo externo para verificar se você está efetuando login. Isso é conhecido como autenticação de dois fatores, verificação em duas etapas ou 2FA/ MFA.

Configurar 2FA/MFA significa que, mesmo que alguém descubra sua senha, esse indivíduo provavelmente não terá o segundo fator necessário para ter o acesso completo. Geralmente, estas informações estão nas configurações de segurança dos sites e aplicativos.

Email de recuperação

Um email de recuperação ajuda você a redefinir sua senha se: você esquecer a senha; alguém estiver usando sua conta; sua conta for bloqueada por outro motivo. Certifique-se de configurar esta opção sempre que possível, utilizando um email exclusivo para este propósito. Não deixe este email logado em nenhum dispositivo.

Backup

Obter um backup dos seus dados investigativos é uma prática super importante. Cópia dos dados em um local seguro como HDs Externos ou servidores na nuvem pode garantir a você uma segurança, caso aconteça algum problema na máquina em que se está trabalhando. O ideal é que seus dados estejam criptografados e que os locais onde você vai armazenar essa cópia de segurança também possuam criptografia ponta-a-ponta, garantindo que terceiros não terão acesso ao conteúdo armazenado.

Você pode criptografar seus arquivos e discos de armazenamento utilizando ferramentas nativas como Bitlocker (para Windows ), FileVault (Mac) e dm-crypt (Linux) por exemplo.

Caso deseje enviar dados, utilize meios seguros de envio como OnionShare e TresoritSend.

Acesso de terceiros aos seus dados

Como já falamos anteriormente, a ponta mais vulnerável na questão de segurança é a humana. Não adianta nada seguir os passos anteriores e não ter a garantia de que as pessoas que têm acesso aos seus dados também não têm uma preocupação em se manter seguras. Tente, minimamente, garantir que todos que lidam com os dados se protejam!

Alguns critérios para ajudar a avaliar uma ferramenta

Durante as investigações, são usadas diversas ferramentas para auxiliar na busca com informações relevantes. Ao utilizar uma ferramenta para investigação, verifique se ela:

- É código aberto: Uma ferramenta é considerada de código aberto (open source) quando o código que constitui a aplicação é disponibilizado para leitura. É sempre um ponto positivo quando o código está disponível publicamente. Mesmo que você não consiga entender o código, estar aberto significa que o mesmo pode ser verificado e auditado por pessoas com experiência.

- Tem criptografia de ponta a ponta: Isso significa que os dados são criptografados antes de enviar, e somente quem recebeu, ou seja, nem mesmo o provedor de serviços, pode descriptografar os dados.

- Não vaza dados – Ao executar funções com essa ferramenta, nenhum dado desnecessário é exposto ao público ou a terceiros.

- Não compartilha dados – Algumas ferramentas ou serviços compartilham seus dados ou vendem-os a terceiros. Leia os Termos de uso e/ou política de dados dos aplicativos para verificar esta informação.

Segurança online

Pesquisar e coletar evidências online, tais como dados de redes sociais, registros de empresas, detalhes de propriedade de domínio de sites, imagens, metadados, etc., envolve navegar por um grande número de plataformas, ferramentas e serviços. Alguns deles trabalham com navegador Tor, e isso permite proteger sua privacidade até certo ponto. Outros não apenas não trabalham com o Tor, como também exigem que você se inscreva com um endereço de e-mail, nome e outros detalhes pessoais. Dependendo da investigação, do contexto e das pessoas com quem trabalha, deixar vestígios digitais enquanto investiga pode colocá-lo em vulnerabilidade.

A seguir, confira algumas sugestões de técnicas e ferramentas de segurança digital que podem ajudar você a proteger sua privacidade e aumentar a segurança de seus dispositivos e dados.

Contas

Alguns serviços online exigem que você crie uma conta, escolha um nome de usuário, informe dados financeiros, confirme seu endereço de e-mail ou faça inscrição utilizando algum perfil de rede social. Tente limitar sua exposição considerando estas opções:

- Crie uma conta para finalidades investigativas em servidores mais seguros, como o Protonmail;

- Se precisar fazer cadastros rápidos, utilize emails e/ou telefones temporários (descartáveis) para estes registros. TempMail, Tempail e Receive SMS são exemplos destes serviços;

- Separe suas redes sociais pessoais das que você usa para fazer investigações. Sua verdadeira identidade deve estar desassociada da sua persona investigadora;

- Crie uma identidade de uso único para uma investigação específica e descarte-a assim que terminar a investigação, principalmente em trabalhos mais sensíveis.

Navegadores

Os navegadores podem servir como uma impressão digital, o que significa que, mesmo que você não esteja logado nos serviços que o rastreiam, você pode ser identificado pelas várias configurações do seu navegador. Escolha navegadores que possuem bons recursos de privacidade e podem ajudá-lo a mitigar tais impressões. A seguir, eis prós e contras de alguns navegadores considerados seguros para ajudar na sua escolha:

Tor

Prós: Este é o melhor navegador quando se fala de privacidade. O código é aberto, permitindo que qualquer pessoa possa checar como ele funciona. Tem embutido maneiras de alterar seu endereço IP e criptografar seu tráfego.

Contras: Existem lugares no mundo onde o uso deste navegador é bloqueado ou banido. Embora existam maneiras de contornar isso, seu uso pode sinalizar o tráfego como suspeito nesses locais. Além disso, algumas páginas da web bloqueiam o Tor por padrão, possibilitando o uso apenas com o serviço de proteção “desligado”.

Firefox

Prós: Ele bloqueia rastreadores e cookies com uma configuração chamada “Proteção aprimorada de rastreamento”, que é ativada automaticamente quando você muda as configurações de bloqueio de conteúdo.

Contras: Você precisa ativar esta opção, ela está desativada por padrão. Quando você usa o Firefox, é importante lembrar que seu endereço IP é ainda visível para os sites que você visita.

Brave

Prós: Ele tenta proteger a privacidade sem a necessidade de configurar opções ou adicionar complementos e extensões. O Brave tem uma segurança pré-configurada para apagar todos os dados privados quando o navegador estiver fechado. Tem um recurso chamado ‘escudos’, com o qual você pode bloquear anúncios e rastreadores. E também permite criar uma nova guia privada “com Tor”, que usa a rede Tor para proteger seu endereço IP. A guia privada “Brave com Tor” também permite que você visite sites de serviço ocultos da rede Tor – que são sites que terminam em .onion e estão configurados para ser acessados com segurança apenas por navegadores habilitados para Tor.

Contras: O recurso “pagamentos” ou “Brave pagamentos” envia dados que podem ser usados para identificar você. Sempre que usar o Brave para fins investigativos, use a guia ‘privada com o Tor’ para proteger seu endereço IP.

DuckDuckGo

Prós: Este não é um navegador, mas um mecanismo de pesquisa com privacidade que alega não coletar dados pessoais sobre seus usuários. Você pode usar o DuckDuckGo em combinação com o navegador Tor, por exemplo, para preservar ainda mais sua privacidade.

Contras: O DuckDuckGo salva suas consultas de pesquisa, mas não coleta dados que possam identificá-lo.

VPNs

Se não puder usar o Tor, outra opção, embora não muito eficaz no quesito anonimato, seria usar uma Rede Virtual Privada, mais conhecida como VPN (Virtual Private Network, no original). As VPNs funcionam disfarçando seu endereço IP, geralmente usado pelos sites para mapear sua localização. Ao usar uma VPN, ao invés do site ver seu endereço IP real, ele verá o IP de um provedor de VPN.

É recomendável que você escolha uma empresa de VPN que garanta que não guarda registros do seu tráfego. E evite fortemente a maioria das VPNs gratuitas. Os Safety Detectives prepararam um artigo que pode ajudar você nesta escolha.

Comunicação

A comunicação interceptada é um dos maiores pontos que pode pôr em risco suas fontes, você ou o sigilo das informações que você pode estar coletando. Escolher as ferramentas certas é importante, principalmente quando você se torna dependente de outras pessoas.

Você costuma se comunicar por meio de mensagens através de e-mails e aplicativos de mensagens. Sempre que possível, use um email criptografado – PGP / Pretty Good Privacy (Privacidade de Boa Qualidade, em tradução livre) – na sua comunicação por email com colaboradores, fontes e entrevistados. O OpenPGP consegue fazer bem este serviço, no entanto, ele criptografa apenas o conteúdo, e não os metadados (remetente, hora de envio, etc.).

Para aplicativos de mensagens, o Signal é uma boa opção em alternativa ao WhatsApp e Telegram, embora possua poucos adeptos.

Mas, se a necessidade for fazer uma ligação, certifique-se de fornecer apenas as informações mínimas para o destinatário, e tente estabelecer antecipadamente protocolos seguros para ambos os lados. Lembre-se que celulares são rastreáveis por padrão e não há nada que você possa fazer a respeito disso.

Estar conscientemente seguro é parte integrante de qualquer investigação. Uma vez nela, a segurança de suas fontes e colaboradores, sua própria segurança e a segurança de seus dados devem sempre ser uma prioridade.